În lumea din ce în ce mai interconectată a securității cibernetice, un nume a ieșit în evidență în mod repetat datorită acțiunilor sale de amploare și impactului major pe care îl are asupra securității globale: Seashell Blizzard. Microsoft Threat Intelligence a publicat recent cercetările sale despre subgrupul acestui actor de stat rus și operațiunea sa de acces inițial pe mai mulți ani, denumită „campania BadPilot”.

Actori din umbră: Seashell Blizzard și subgrupul său

Seashell Blizzard este asociat cu Federația Rusă și Unității de Informații Militare Ruse (GRU). Activ încă din 2013, acest grup a orchestrat numeroase atacuri de amploare, de la spionaj la atacuri distructive. NotPetya, KillDisk și FoxBlade sunt doar câteva dintre operațiunile notabile atribuite acestui actor.

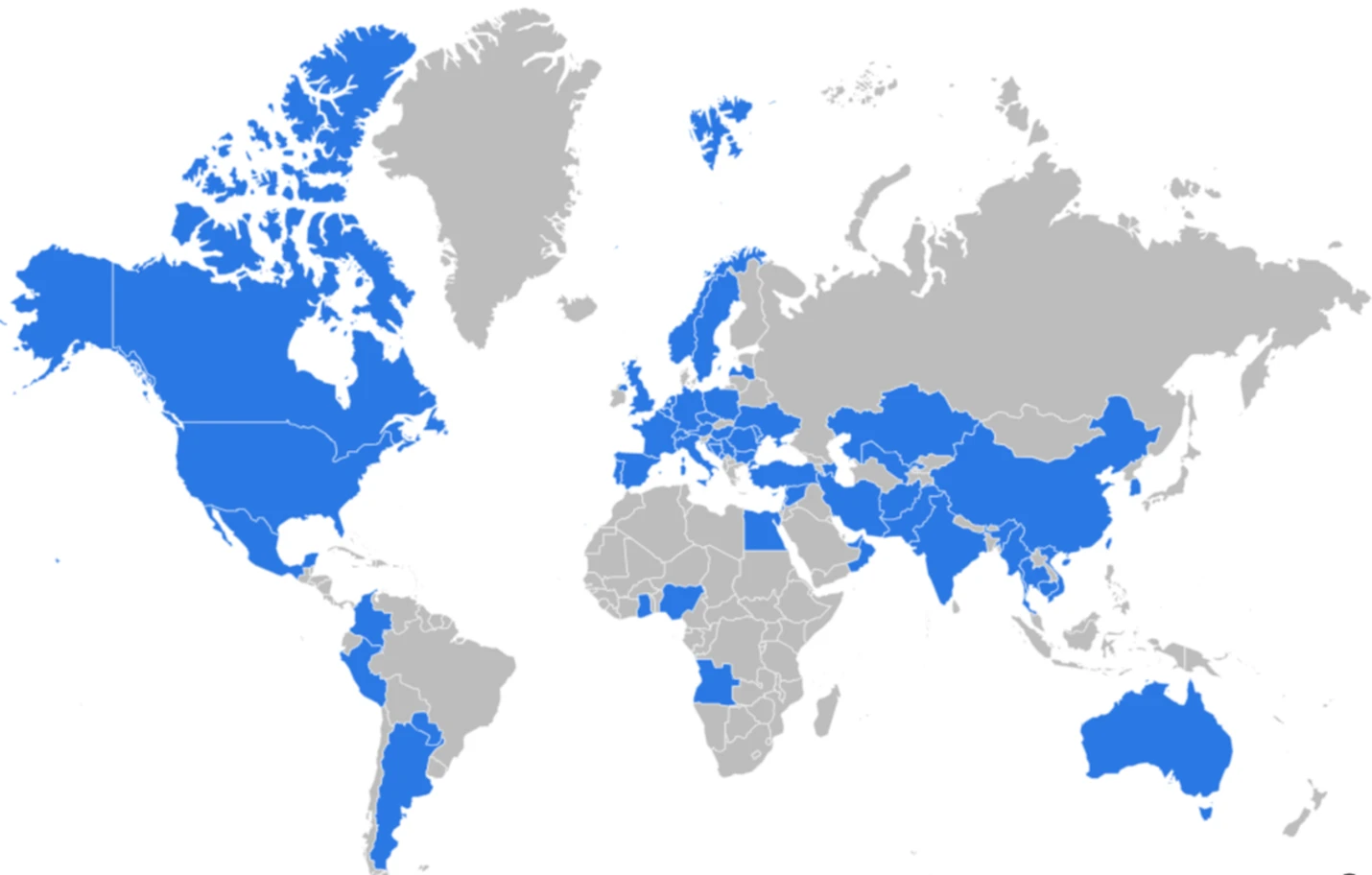

Campania BadPilot, inițiată de un subgrup din cadrul Seashell Blizzard, vizează infrastructura orientată spre Internet la nivel global pentru a permite persistența pe obiective de mare valoare. Începând din 2021, acest subgrup a folosit tehnici de acces oportuniste și forme ascunse de persistență pentru a colecta acreditări și a sprijini mișcarea laterală în rețelele compromise.

Ținte strategice și tactici de atac

Inițial, subgrupul și-a concentrat eforturile pe Ucraina, Europa și anumite regiuni din Asia Centrală și Orientul Mijlociu. De la începutul anului 2024, și-a extins aria de acoperire pentru a include ținte din Statele Unite și Regatul Unit. Subgrupul a compromis sectoare sensibile precum energie, telecomunicații, transport maritim și guverne internaționale.

Tehnicile de atac folosite includ exploatarea vulnerabilităților în software-uri precum ConnectWise ScreenConnect și Fortinet FortiClient EMS pentru a instala software de management și monitorizare la distanță (RMM). Aceasta a permis actorilor să mențină controlul asupra sistemelor compromise și să evite descoperirea prin metode tradiționale.

Inovații în persistență: ShadowLink și utilizarea serviciilor ascunse Tor

O tehnică inovativă utilizată de subgrup este ShadowLink, care permite configurarea unui sistem compromis ca serviciu ascuns Tor. Aceasta asigură accesul persistent și evitarea descoperirii prin crearea unei adrese .onion unice, făcând sistemul accesibil de la distanță prin rețeaua Tor. ShadowLink funcționează prin configurarea redirecționării porturilor pentru servicii comune precum RDP și SSH, oferind actorilor un tunel ascuns și persistent.

Recomandări pentru protecție

Pentru a se proteja împotriva acestor activități, Microsoft recomandă următoarele măsuri:

- Implementarea autentificării multifactor (MFA) pentru a preveni accesul neautorizat.

- Utilizarea unui sistem de gestionare a vulnerabilităților pentru a identifica și remedia rapid punctele slabe.

- Activarea protecției la nivel de rețea în Microsoft Defender pentru Endpoint pentru a detecta și bloca activitățile malițioase.

Concluzie

Campania BadPilot a subgrupului Seashell Blizzard reprezintă o amenințare semnificativă la adresa securității globale. Prin utilizarea tehnicilor inovative și exploatarea vulnerabilităților, acest subgrup a reușit să compromită infrastructuri critice și să mențină accesul persistent la sistemele compromise. Organizațiile trebuie să rămână vigilente și să implementeze măsuri de securitate adecvate pentru a se proteja împotriva acestor amenințări în continuă evoluție.

Pentru mai multe detalii, poți citi articolul complet aici.